部門主導で便利なSaaSを素早く入れて成果を出す—この俊敏さは事業には不可欠です。一方で、ITやセキュリティの合意を待たずに導入が進むと、アカウントの散逸、データの所在不明、退職者に紐づく管理者権限など、静かにガバナンスが壊れます。本稿は「締め付ける」のではなく「使えるようにする」ためのシャドーIT対応方針と、そのまま現場で使えるテンプレート・台本、典型事例への当てはめを具体的に示します。

事業部門の独自SaaSで起きる破綻の実相

部門が無料トライアルから始め、コーポレートカードや立替精算で有料化し、個人メールでアカウントを作る—よくある導入の流れです。気づけばチーム内に同種のSaaSが複数混在し、誰が何を契約し、どこにどんなデータがあるかを誰も説明できません。

破綻の本質は「アイデンティティの分裂」と「データの散逸」です。SSOが無いと退職・異動のたびに手動でユーザー削除を忘れ、前任者が閲覧できる状態が続きます。業務用の資料が個人アカウントに紐づくと、引き継ぎ不能も発生します。

セキュリティ観点では、共有リンクの外部公開、二要素認証の未設定、監査ログ未取得が重なり、インシデント発生時に遡及調査が不可能になります。重要なのは「見えていないこと自体が最大のリスク」だという認識です。

法務・コンプライアンスでは、利用規約にNDAや個人情報条項の不備が多く、規制業種では特に致命的です。データ越境(EU居住者データが米国に移転)や下請け先の再委託管理が曖昧な契約も散見されます。

コスト面では、重複契約とサブスクの塩漬けが必ず起きます。3名で使うはずが実際は1名のみ、年額一括の自動更新…というパターンです。集中購買に切り替えるだけで数十%の削減余地が出ます。

運用面では、API連携・自動化を個人トークンで回すため、パスワード変更や退職で突然止まります。「誰にも直せないプチ停止」が業務影響を生み、結局IT部門に駆け込む構図になります。

事業継続の観点では、管理者1名体制や、ドメイン未検証のテナントが最大の弱点です。アカウント停止、ベンダー障害、支払いカードの期限切れのいずれかで、曜日・時間帯問わず止まります。

全体として、可視化の欠如、統制の欠如、標準の欠如が三位一体で表面化します。下の表は、現場でよく出会う「症状」と「一次影響・二次影響」を対応づけたものです。

表: 典型症状と影響の対応

- 症状: 共有リンクが誰でもアクセス可

- 一次影響: 意図せぬ外部公開

- 二次影響: 監査不適合、ブランド毀損

- 症状: 個人メールで契約

- 一次影響: 引継ぎ不能

- 二次影響: 事業継続リスク

- 症状: 重複SaaS(ホワイトボードが3種)

- 一次影響: コスト増

- 二次影響: コラボの分断

- 症状: ログ未取得

- 一次影響: 調査不能

- 二次影響: 再発防止策の欠如

シャドーIT対応方針の原理原則と最小ルール

原理原則は「禁止ではなく、ガードレールで速度を上げる」です。シャドーITは現場の工夫の表れでもあります。ITは交差点に信号とガードレールを置き、走行車線(ゴールデンパス)を示す役割に徹します。

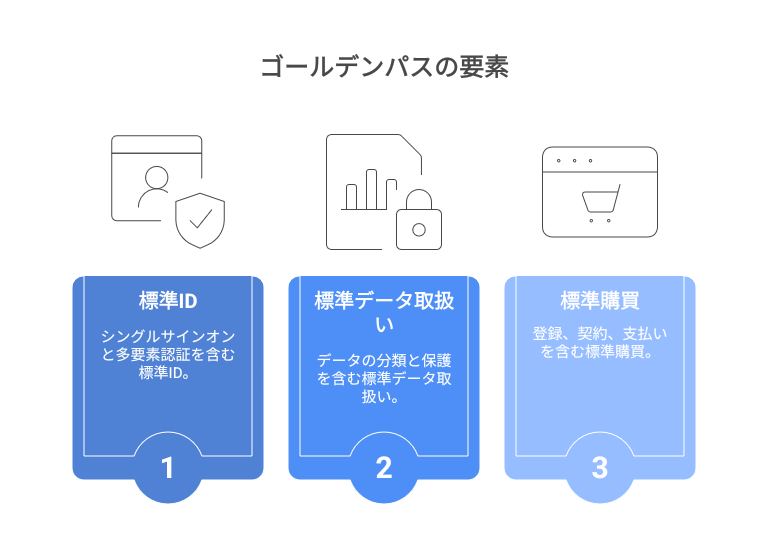

ゴールデンパスの要素は3つに絞ります。標準ID(SSO/多要素)、標準データ取扱い(分類と保護)、標準購買(登録・契約・支払い)の一本化です。ここさえ通せば、導入スピードは落とさずにリスクを抑えられます。

評価はリスクベースにします。「扱うデータの機密度」と「社内外システムとの接続度」でLow/Medium/Highを決め、求めるコントロールを段階化します。ゼロか100かではなく、最小限を段階的に求めます。

最小ルールは次の4点に集約できます。1) 企業IDでログイン(SSO/MFA必須) 2) 管理者は2名以上+ブレークグラス 3) データ分類に応じ共有設定を既定化(外部共有既定OFF) 4) 契約・支払い情報を台帳に登録(自動更新前の通知)。

この最小ルールをリスク階層に当てると、現実的な導入が可能です。Lowは登録+SSOのみ、Mediumは監査ログ・ユーザーライフサイクル、HighはDLP・鍵管理まで、と段階化します。以下の表を導入時のチェックに使ってください。

表: リスク階層別の最小コントロール

- Low(汎用・非機微)

- 必須: 登録、SSO、管理者2名

- Medium(部門データ)

- 必須: 上記+監査ログ、SCIM/自動プロビジョニング、外部共有既定OFF

- High(個人情報・財務)

- 必須: 上記+DLP、保存先/地域の指定、バックアップ/エクスポート計画、委託先確認

プロセスは「軽い登録→即時利用→後追いの整備」の順で設計します。フォームで3分登録、24時間以内にSSO接続、30日以内にログ・共有設定、60日以内に台帳完備、90日以内に最適化、のように時間軸で刻みます。

例外は制度化して許容します。機能要件やベンダー都合で満たせない項目は、期間・代替策・責任者・見直し日を定義した「時限付き例外」にし、部門長または情報オーナーのリスク受容で運用します。

道具は既存を活かします。SaaS検出(経費・ネットワーク・ブラウザ拡張のいずれか)、ID基盤(SSO/MFA)、端末管理(MDM)、ラベルとDLP、SaaSごとのセキュリティ設定チェッカー(SSPM)を、ベンダー依存になり過ぎずに組み合わせます。

運営は月次の「SaaSレビュー会」を最小単位にします。アクティブ数、例外件数、重複解消、SSO接続率、共有設定違反の是正率など5つのKPIを追い、意思決定を速くすることに集中します。

現場で使うテンプレート・話法・台本の型と例

SaaS登録フォーム(3分版)の型です。項目: 1) サービス名/URL 2) 目的(100字) 3) データ分類(公開/社内/機微) 4) 想定ユーザー数 5) 既存SSO対応有無 6) 管理者候補2名 7) 想定月額 8) いつまでに必要か。備考に「代替案があれば記載」。提出後すぐに受付番号を返します。

簡易リスク評価シートの型です。観点は5つ(データ機密度、外部共有、連携、法規制該当、可用性)。各0-2点で合計0-10点。0-3=Low、4-6=Medium、7-10=High。計算式と閾値をシート冒頭に明記し、誰でも同じ判断ができるようにします。

例外申請・リスク受容書の雛形です。構成: 1) 例外の内容 2) 未充足コントロール 3) 代替策(具体) 4) 期限と見直し日 5) 影響範囲 6) 発生確率/影響度 7) 受容者(役職名)と署名。文例: 「当該SaaSは現時点でSSOに未対応のため、MFA必須・利用者限定・アクセスログ週次レビューを代替策とし、6カ月を限度に例外とする。」

ベンダー交渉チェックリストの要点です。必須: SSO(SAML/OIDC)、SCIM、監査ログ保持期間、データ取得方法(API/Export)、データ所在地/SLA、BCP/災害復旧、サポート窓口、契約条件(自動更新、解約通知、価格固定)、セキュリティ証跡(SOC 2/ISO 27001)。価格より前にイネーブルメント条件を確かめます。

部門説明用スライド骨子と話法です。骨子: 1) 目的(使える速度を落とさない) 2) 最小ルール4点 3) 30/60/90日の進め方 4) 役割分担 5) サポートと連絡先。話法例: 「禁止はしません。登録してくれれば、早く・安全に・会社負担で拡張できるようにします。」

1on1ヒアリング台本です。導入理由と現場の不便をまず聞きます。「今、何が一番止まると困りますか?」「誰がどこまで見られる必要がありますか?」共感の一言を挟み、「今日決めるのは登録とSSOだけです。データ整備は一緒に30日でやりましょう。」と敷居を下げます。

経営向け1ページ稟議メモの型です。ヘッダーに意思決定(例: シャドーIT方針承認)。本文は「背景→最小ルール→KPI→必要リソース→想定効果→リスクと対策」の6ブロック。数字は「SSO接続率80%(60日)」「重複解消で月額▲30%」のように期限と水準をセットで置きます。

タウンホール進行台本とFAQです。冒頭で「禁止しない」メッセージを繰り返し、デモで登録→SSO接続→共有既定の設定を3分で見せます。FAQ例: Q「個人カードで契約中は?」A「台帳登録で経費振替、更新前に集約します」。Q「SSO非対応は?」A「時限付き例外で代替策を定義します」。

典型事例に型を適用した再建プロセスの実例

典型事例を設定します。マーケ部門がNotion/Airtable/Canva/SurveyMonkey/Mailchimp/Zapier等を計12本、個人メールと部門カードで契約。退職者がNotionの唯一の管理者、顧客メールアドレスやアンケートに個人情報が含まれ、次四半期に監査予定。ITは把握していません。

Day 0-7(可視化): 経費データと簡易エージェントでSaaSを検出、短冊台帳を作成。各SaaSの管理者候補2名を指名し、SaaS登録フォームに記入してもらいます。同時にリスク評価シートでスコアリングし、High/Medium/Lowに振り分けます。

Day 8-30(安定化): HighのNotion/SurveyMonkey/Mailchimpを優先。ドメイン検証、管理者2名体制、SSO接続、MFA必須化を実施。退職者が管理者のNotionは、ベンダーサポート経由の証跡提示で管理権限を移管。外部共有既定をOFFにし、公開リンクを棚卸します。

Day 31-60(整備): SCIMでオンボーディング/オフボーディングを自動化。アンケート収集の個人情報は保管期間を90日に短縮、エクスポートして社内の保護領域に集約、SaaS側は匿名化テンプレートへ移行。監査ログの保存を12カ月に延長し、週次レビューを仕組み化します。

Day 61-90(最適化): ホワイトボード/タスク管理の重複を削減(3→1)。Mailchimpは企業契約に集約し単価を下げ、モデル条項とDPAを締結。Zapierの個人トークン自動化はサービスアカウントに切り替え、障害を低減。利用ガイドと共有ポリシーを部門Wikiに掲載します。

SSO非対応のニッチSaaS(動画字幕生成)は時限付き例外としました。代替策: MFA+部門ネットワーク制限+毎月のアカウント棚卸。期限は6カ月、代替ツールのPoCを実施。見直し日は経営会議の議題に入れ、透明性を確保します。

KPIの結果は、SSO接続率85%、外部公開リンク▲92%、重複契約▲40%、月額コスト▲28%を達成。監査対応では「台帳」「ログ」「例外台帳」の3点が評価され、是正勧告はゼロ。現場満足度は「ログイン回数が減った」「アカウント引継ぎが楽」に表れました。

運営は月次SaaSレビュー会に移行し、部門代表とIT/法務/購買で15分の定例。新規申請はフォーム起点、例外は期限前に自動通知。ガードレールが回り始めると、現場からの「このSaaSもSSOにつなげたい」という前向きな相談が増えます。

最後に教訓です。最小ルールを明文化し、登録→SSO→共有既定の3点を最優先にすれば、90日で「壊れたガバナンス」は実務的に立て直せます。大事なのは、速度を損なわない設計と、現場の言葉で説明する台本です。

シャドーITは現場の創意の裏返しです。締め付けではなく、最小ルールとゴールデンパスで「速くて安全」を両立しましょう。本稿のフォーム、評価シート、台本をそのまま使い、まずは30/60/90日の計画でSSO・管理者二重化・共有既定の3点に集中する。これだけで、見える化と再発防止が回り始め、コストも品質も同時に改善します。

参照元(参考リンク)

- NIST SP 800-53 Rev.5 Security and Privacy Controls: https://csrc.nist.gov/publications/detail/sp/800-53/rev-5/final

- ISO/IEC 27001(情報セキュリティマネジメント)概要: https://www.iso.org/isoiec-27001-information-security.html

- CIS Controls v8(基本セキュリティコントロール): https://www.cisecurity.org/controls/cis-controls

- Microsoft Defender for Cloud Apps(SaaS可視化/統制の概説): https://learn.microsoft.com/defender-cloud-apps/what-is-defender-for-cloud-apps

- Google Workspace 管理者向け OAuth アプリのアクセス制御: https://support.google.com/a/answer/7281227

- Slack Enterprise セキュリティとコンプライアンス: https://slack.com/enterprise/security

- Okta Integration Network(SSO/SCIM対応アプリの検索): https://www.okta.com/integrations/

- OAuth 2.0 仕様概要: https://oauth.net/2/

コメント